Microsoft actualizează setul de chei și certificate Secure Boot folosite de PC-uri, o modificare care afectează în principal calculatoarele cu Windows 11 și, în anumite cazuri, unele cu Windows 10, și care se leagă direct de firmware-ul UEFI furnizat de OEM-uri precum Dell, HP și Lenovo. Mecanismul Secure Boot, introdus odată cu UEFI pentru a bloca codul neautorizat încă din faza de pornire, se bazează pe o ierarhie de încredere construită pe certificate; multe dintre cele existente datează din 2011 și expiră în 2026, astfel că Microsoft distribuie certificate noi pentru a menține compatibilitatea cu algoritmi criptografici moderni.

Certificatele emise în 2011 încep să expire din iunie 2026, iar o parte din lanțul de încredere legat de boot loader-ul Windows are termen până în octombrie 2026. Microsoft distribuie înlocuitorii generației 2023 prin actualizările lunare pentru sistemele încă suportate; livrarea vizibilă către utilizatori pornește din martie 2026, deși actualizările au început deja să fie propagate treptat. Pentru utilizatorii obișnuiți, principala țintă este Windows 11: Microsoft afirmă că, în majoritatea situațiilor, actualizarea va fi instalată automat prin Windows Update. Situația pentru Windows 10 este mai complexă: sistemele care nu mai sunt suportate nu vor primi noile certificate, cu excepția calculatoarelor înscrise în Extended Security Updates (Windows 10 cu ESU activ).

Dacă nu primești noile certificate, PC-ul încă pornește și funcționează, dar rămâi într-o stare de securitate redusă la nivel de boot. Asta înseamnă că pe viitor nu vei beneficia de anumite mitigări aplicate foarte devreme în procesul de pornire, înainte de încărcarea Windows, iar pe termen lung pot apărea incompatibilități pe măsură ce apar firmware, hardware sau software noi care cer un Secure Boot actualizat. Microsoft a colaborat cu producătorii de echipamente, precum Dell Technologies, HP Inc. și Lenovo, pentru a minimiza riscul unor probleme de firmware, pentru că schimbarea vizează conținutul stocat în UEFI, nu doar fișierele din Windows.

Ce poți face de acasă: în cele mai multe cazuri este suficient să lași actualizările automate activate și să verifici Windows Update, deoarece distribuirea certificatelor este legată de aceste update-uri. Există însă un detaliu practic: pe un număr mai mic de dispozitive poate fi nevoie de un update de firmware de la producătorul PC-ului sau al plăcii de bază înainte ca noile certificate livrate prin Windows Update să poată fi aplicate corect. Prin urmare, dacă ai un sistem mai vechi, merită să consulți pagina OEM-ului pentru un BIOS/UEFI actualizat. Microsoft precizează că unele PC-uri fabricate în 2024 și aproape toate cele livrate în 2025 vin deja cu certificatele noi preinstalate și, în general, nu necesită nicio intervenție din partea utilizatorului.

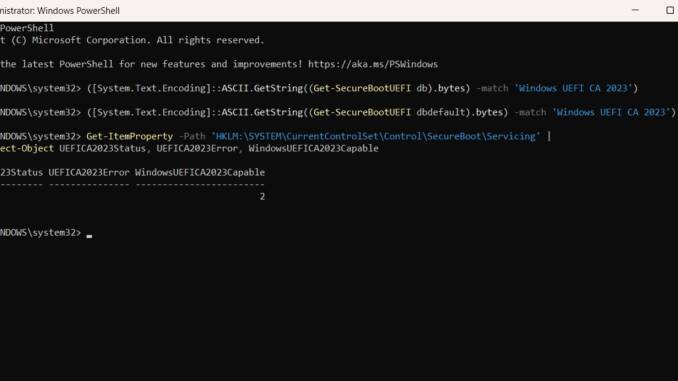

Verificarea stadiului instalării va fi simplificată în următoarele luni de aplicația Windows Security, care va afișa mesaje despre actualizarea certificatelor, astfel încât utilizatorii să vadă dacă totul s-a aplicat. Pentru administratorii care gestionează multe PC-uri există metode tehnice de inventariere și monitorizare, inclusiv chei din registry și instrumente dedicate, documentate în ghidurile Microsoft și în playbook-ul pentru IT. Cea mai simplă verificare, direct din Windows, este să cauți în baza Secure Boot (UEFI db) prezența certificatului Windows UEFI CA 2023. Deschide PowerShell ca Administrator și rulează: ([System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’) Dacă rezultatul este True, certificatul nou este prezent în db-ul activ folosit la boot. Dacă rezultatul este False, certificatul nu este încă prezent sau nu apare în această formă în output. Opțional, poți verifica și copia de rezervă dbdefault: ([System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI dbdefault).bytes) -match ‘Windows UEFI CA 2023’) Tot True/False. Pentru status oficial al procesului de instalare, mai ales pe sisteme administrate în rețea, Microsoft oferă informații în registry; rulează PowerShell ca Administrator: Get-ItemProperty -Path ‘HKLM:SYSTEMCurrentControlSetControlSecureBootServicing’ | Select-Object UEFICA2023Status, UEFICA2023Error, WindowsUEFICA2023Capable UEFICA2023Status = Updated înseamnă că actualizarea s-a încheiat cu succes. WindowsUEFICA2023Capable = 1 indică faptul că certificatul Windows UEFI CA 2023 se află în DB; 2 înseamnă că sistemul bootează deja cu un boot manager semnat 2023. UEFICA2023Error ar trebui să fie gol sau 0. Dacă Get-SecureBootUEFI returnează o eroare de tip not supported, cel mai probabil înseamnă că nu rulezi pe UEFI + Secure Boot (funcționezi în legacy/CSM) sau nu ai drepturi de administrator.

Windows UEFI CA 2023 este certificatul pe care Microsoft îl distribuie acum pentru a înlocui semnăturile vechi din 2011. Această actualizare subliniază legătura strânsă dintre software și firmware, importanța cooperării cu producătorii hardware precum Dell, HP și Lenovo și necesitatea de a păstra Windows Update și BIOS/UEFI la zi, în special pe sistemele mai vechi sau pe cele administrate în rețea. Ai verificat deja dacă Windows UEFI CA 2023 apare în db-ul sistemului tău?

Sursa text și foto: HD Satelit

Fii primul care comentează